Blog com artigos sobre linux, windows, redes, e dicas em geral para pessoas apaixonadas por computadores

Frases

quinta-feira, 22 de setembro de 2011

quinta-feira, 21 de abril de 2011

sexta-feira, 13 de agosto de 2010

terça-feira, 27 de julho de 2010

Potocolo ARP - Tips

Complementando o post que eu fiz para o how2ubuntu dias atrás, neste post irei postar mais algumas dicas, e curiosidades sobre o protocolo ARP que encontrei na internet.

Todos os créditos dos respectivos sites estão postados juntamente com o seu conteúdo.

[...] a tabela de cache arp pode ser manipulada pelos comandos ip neighbor e arp.

Exemplo de uma conversa capturada com o tcpdump

[root@charlespito]# tcpdump -ennqti eth0 \( arp or icmp \)tcpdump: listening on eth0

1- 0:80:c8:f8:4a:51 ff:ff:ff:ff:ff:ff 42: arp who-has 192.168.99.254 tell 192.168.99.35

2- 0:80:c8:f8:5c:73 0:80:c8:f8:4a:51 60: arp reply 192.168.99.254 is-at 0:80:c8:f8:5c:73

3- 0:80:c8:f8:4a:51 0:80:c8:f8:5c:73 98: 192.168.99.35 > 192.168.99.254: icmp: echo request (DF)

4- 0:80:c8:f8:5c:73 0:80:c8:f8:4a:51 98: 192.168.99.254 > 192.168.99.35: icmp: echo reply

Na segunda linha, um pacote do tipo arp reply é enviado pelo host dono do ip 192.168.99.254, dizendo: 192.168.99.254 está em

0:80:c8:f8:5c:73 Exemplo de Arp Gratuito

[root@tristan]# arping -q -c 3 -A -I eth0 192.168.99.35[root@masq-gw]# tcpdump -c 3 -nni eth2 arptcpdump: listening on eth2

06:02:50.626330 arp reply 192.168.99.35 is-at 0:80:c8:f8:4a:51 (0:80:c8:f8:4a:51)

06:02:51.622727 arp reply 192.168.99.35 is-at 0:80:c8:f8:4a:51 (0:80:c8:f8:4a:51)

06:02:52.620954 arp reply 192.168.99.35 is-at 0:80:c8:f8:4a:51 (0:80:c8:f8:4a:51)

[root@tristan]# arping -q -c 3 -U -I eth0 192.168.99.35[root@masq-gw]# tcpdump -c 3 -nni eth2 arptcpdump: listening on eth2

06:28:23.172068 arp who-has 192.168.99.35 (ff:ff:ff:ff:ff:ff) tell 192.168.99.35

06:28:24.167290 arp who-has 192.168.99.35 (ff:ff:ff:ff:ff:ff) tell 192.168.99.35

06:28:25.167250 arp who-has 192.168.99.35 (ff:ff:ff:ff:ff:ff) tell 192.168.99.35

sudo arp -d 192.168.1.1 // entrada específicaousudo arp -d * // todas entradas

Ip Neighbor

$ sudo ip neighbor show 192.168.99.7 192.168.99.7 dev eth0 lladdr 00:80:c8:e8:1e:fc nud reachable

$ sudo ip neighbor show 192.168.99.7 192.168.99.7 dev eth0 lladdr 00:80:c8:e8:1e:fc nud stale

$ sudo ip neighbor show 192.168.99.7 192.168.99.7 dev eth0 lladdr 00:80:c8:e8:1e:fc nud delay

$ sudo ip neighbor show 192.168.99.7 192.168.99.7 dev eth0 lladdr 00:80:c8e8:1e:fc nud probe

$ sudo ip neighbor show 192.168.99.7 192.168.99.7 dev eth0 nud incomplete

Créditos: http://linux-ip.net/html/ether-arp.html

1. permanent: é um registro noarp, mas apenas o administrador pode remover o registro da tabela de vizinhos.

2. noarp: o vizinho é válido. Nenhuma tentativa para checar o registro será feita.

3. reachable: o vizinho é válido e aparentemente alcançável.

4. stale: o vizinho é válido, mas provavelmente não pode ser alcançado. O kernel vai tentar checá-lo na primeira transmissão.

5. delay: o pacote foi enviado para o vizinho envelhecido (stale) e o kernel está aguardando uma confirmação.

6. probe: o timer de retardo expirou, mas nenhuma confirmação foi recebida. O kernel começou a testar o vizinho com mensagens ARP/NDISC.

7. incomplete: o vizinho está no processo de resolução.

8. failed: a resolução falhou.

. none: o estado do vizinho é void.

Créditos: http://www.numaboa.com/informatica/linux/configuracoes/704-iproute2?start=12

--

echo 1 > /proc/sys/net/ipv4/conf/all/arp_filter

echo 2 > /proc/sys/net/ipv4/conf/all/rp_filter

• arp_filter

A variável arp_filter conta ao kernel se um endereço IP deve ser ligado com um

endereço ARP específico ou não. O kernel decide, se responde para um pacote

específico entrando numa interface, se ele envia a resposta pelo mesmo

endereço da interface ou não. Se o arp_filter é verdadeiro (1) isso é o que

acontece. O valor default é falso (0).

• rp_filter

Esta variável atribui o filtro de caminho reverso (reverse path - rp) para uma

interface. O RP serve para validar que o atual endereço de origem usados por

alguns pacotes estejam correlacionados com uma tabela de rotas e que pacotes

com este IP de origem são supostamente respondidos através da mesma

interface. (Verificar os comportamentos na RFC 1812).

Fonte: Construindo Roteadores com Linux

segunda-feira, 19 de julho de 2010

javascript FAIL

Nem sempre uma autenticação do tipo client side é uma boa pedida.

Que tal uma autenticação por php Sr. Administrador?

... de uma autenticação desta era de se esperar até um < i nput n ame="pass" type="text" />

... de uma autenticação desta era de se esperar até um < i nput n ame="pass" type="text" />

sexta-feira, 16 de julho de 2010

Criando uma rede Wireless no modo Ad-Hoc

Esse post mostrará os passos para você montar uma rede Wireless do tipo Ad-Hoc, caso você não saiba o que significa de fato o modo Ad-Hoc, leia aqui.

Abra o terminal and type the following: :-)

# iwconfig wlan0 mode Ad-Hoc // habilitar o modo

# iwconfig wlan0 essid meuessid-aqui // essid

# iwconfig wlan0 channel 8 // canal

# iwconfig wlan0 key restricted 123456789A // sua key

# ifconfig wlan0 10.0.0.1 up // levantando o card

Os mesmos passos listados a cima devem ser feitos no outro micro, mudando apenas o enderço ip da placa de rede

Para testar o sinal você pode usar o programa wavemon:

[...] uma rede ad hoc pode ser montada rapidamente

[...] redes ad hoc não requerem uma infraestrutura tal como um backbone ou pontos de acesso

[...] o fato de dispensar um dispositivo que atue como ponto de acesso faz com que a rede se torne mais barata.

[...] no modo ad hoc o usuário se comunica diretamente com outros.

Abra o terminal and type the following: :-)

# iwconfig wlan0 mode Ad-Hoc // habilitar o modo

# iwconfig wlan0 essid meuessid-aqui // essid

# iwconfig wlan0 channel 8 // canal

# iwconfig wlan0 key restricted 123456789A // sua key

# ifconfig wlan0 10.0.0.1 up // levantando o card

Os mesmos passos listados a cima devem ser feitos no outro micro, mudando apenas o enderço ip da placa de rede

Para testar o sinal você pode usar o programa wavemon:

[...] uma rede ad hoc pode ser montada rapidamente

[...] redes ad hoc não requerem uma infraestrutura tal como um backbone ou pontos de acesso

[...] o fato de dispensar um dispositivo que atue como ponto de acesso faz com que a rede se torne mais barata.

[...] no modo ad hoc o usuário se comunica diretamente com outros.

sexta-feira, 9 de julho de 2010

Precisei instalar um antivírus no ubuntu....

Precisei instalar um anti-vírus no ubuntu...... agora já posso escanear a partição do windows 7 ;)

sexta-feira, 18 de junho de 2010

Ubuntu 10.04 Lucid Lynx - Trocando a sequencia dos botões de maximizar, minimizar e de fechar

Como você já deve ter visto a equipe de design do ubuntu, tirou os botões de minimizar, maximizar e fechar do lado direito do ubuntu 10.04 e colocou no lado esquerdo, mudando também a sua sequencia.

Mark Shuttleworth explicou que essa mudança foi feita porque ele quer usar o lado direito onde estavam os botoes para outra coisa, talvez essa (outra coisa) já venha na proxima versão do ubuntu.

Concordo que essa mudança dos botões pode trazer benefícios, como menos movimento do mouse etc.

Mas para quem estava acostumado com a versão antiga :), será um pouco complicado se acostumar. a nova mudança.

Mas como sempre, uma mudanças em prol de uma melhoria sempre são bem vindas, devemos nos adaptar a isso.

Mas para quem estava acostumado com a versão antiga :), será um pouco complicado se acostumar. a nova mudança.

Mas como sempre, uma mudanças em prol de uma melhoria sempre são bem vindas, devemos nos adaptar a isso.

Mas se já passou um tempo e você não conseguiu se adaptar, aqui vai uma dica para você colocar os botões do lado direito novamente, e também, na sequencia que você quiser.

Lá vai,

Dê um alt+f2, e entre no gconf-editor

Agora vá até apps>metacity>general

Clique em button_layout, sua configuração deve estar em maximize,minimize,close:

altere essa configuração para menu:minimize,maximize,close, ou para a sequencia que você quiser.

Pronto, agora tudo voltou ao normal.

--------------------------------------------------------------------------------------

--------------------------------------------------------------------------------------

O novo visual das janelas do ubuntu ficou muito parecido com o visual do Mac OS X,

terça-feira, 15 de junho de 2010

quarta-feira, 9 de junho de 2010

Bloqueando um MAC com IPTABLES

As vezes em inúmeras ocasiões é necessário você bloquear um determinado MAC , seja por questões de segurança ou outras necessidades.

MAC é o acrônimo Media Acess Control, é também um número único, atribuido na maioria dos hardware's de rede como roteadores, placas de rede, etc.

Para mais informações sobre MAC, consulte a wikipedia.

O comando para bloqueio de mac via iptables é o seguinte:

iptables -A INPUT -m mac --mac-source 00:0F:EA:91:04:08 -j DROP

Se você quiser apenas permitir que a porta 22 do um MAC tenha sinal

verde, o comando é:iptables -A INPUT -p tcp --destination-port 22 -m mac --mac-source 00:0F:EA:91:04:07 -j ACCEPT

sexta-feira, 21 de maio de 2010

Protocolo DHCP - Explicado pelo How2Ubuntu

Dica: O protocolo DHCP ( Dynamic Host Configuration Protocol ) é o sucessor do protocolo BOOTP ( Standard Bootstrap) (RFC 1542)

Você pode até se perguntar, mas em que casos eu poderia precisar de uma maquina rodando um servidor DHCP?

Abaixo serão mostrados alguns movitos:

1° Se você tiver uma grande rede de computadores, o DHCP oferecido por um modem, pode não lhe oferecer uma configuração completa sobre o protocolo, para isso, ter um servidor configurado manualmente em um micro pode ser a solução.

-

2° Caso você tenha uma pequena rede de 5 até 10 computadores a configuração pode ser manualmente, mas como ficaria se a rede tiver 100 ou 1.000 maquinas conectadas? Como você faria para mudar o servidor de DNS de cada maquina por exemplo? DHCP resolveria o caso.

-

3° Com um servidor de DHCP rodando, evita-se possíveis erros que ocorrem quando o processo é feito de forma manual, DNS digitado errado, um IP que já está em uso em outro computador, etc.

-

4° O DHCP foir projetado para reduzir o nível de complexidade na configuração de computadores para as redes TCP/IP.

-

Quais os riscos de segurança que um servidor DHCP mal configurado pode oferecer para a rede?

1° - Isso já não seria somente uma falha no DHCP, mas sim, também nas tabelas ARP (RFC 826), que se mal configuradas, por sua vez, o atacante poderia flodar o servidor DHCP com varias requisições de MAC's diferentes, tornando assim, impossível para um novo cliente DHCP conseguir um IP, e posteriormente obter acesso a web.

No windows um arp -s 10.0.0.200 00-10-54-CA-E1-40 , ajudaria a resolver o problema (LER +)

-

2° O DHCP é um protocolo não autenticado. Imagine que alguém tenha conseguido entrar na sua empresa com o objetivo de obter dados confidenciais, bastaria ela conectar um notebook na sua rede que seu DHCP lhe daria total acesso a rede. A partir daí, poderia rodar um sniffer e envenenar as tabelas arp dos outros computadores para obter todo o trafego da rede. [FAIL]

-

3° Este não seria exatamente um risco de segurança, se por exemplo o DHCP estiver definido para distribuir IP's de forma dinâmia, e você usar vários programas da qual os mesmos necessitam de portas abertas no modem, por exemplo IP 10.1.1.1 e portas: 1111 2222 3333, do que adiantaria você liberar as portas acima citadas para o IP 10.1.1.1 se ao reiniciar o computador você já teria outro IP?

-

4° O DHCP usa o UDP como protocolo de transporte, este por sua vez não oferece bons recursos de segurança.

-

* Dica: Sempre verifique se pessoas sem autorização, não terão acesso físico ou acesso sem fio na sua rede. Sempre habilite os log's e sempre confira-os para que quando receber um alto número de solicitações, você possa saber que existe algo de anormal na rede.

Veja como é fácil fazer a configuração de um servidor DHCP no modem ADSL Wireless D-Link DSL-2640T

Créditos ao site modemtutoriais.com

Depois de acessar o modem vá até DHCP settings e marque [x] DHCP Server

Depois disso é simples, basta então configurá-lô (lendo todo post você saberá como fazer isso).

DHCP quer dizer = Dynamic Host Configuration Protocol - (RFC 2131)

DHCP quer dizer = Dynamic Host Configuration Protocol - (RFC 2131)

O Conceito de DHCP não é um dos mais difíceis de serem explicados, então, vamos lá.

O DHCP é um protocolo de configuração dinamica de host's, que serve para definir configurações de rede para todos os computadores (clientes) que se conectarem a rede via DHCP. Sendo assim, basta o computador ter a opção "obter um ip automaticamente" que quando o computador ligar, ele vai passar buscar as devidas configurações de um server DHCP.

Tipos de Alocação

O servidor DHCP oferece três tipos de alocação de IP's, dos quais podem ser:

1- Manual: Aqui o trabalho dever ser feito, como o próprio nome já diz, de forma manual .No servidor DHCP deverá ser colocado o MAC do respectivo cliente, mais o IP que ele deverá receber,. Lembrando que somente os mac's cadastrados receberão configurações do servidor DHCP.

* Existe uma forma que facilmente faça um bypass, caso você queira entrar na rede e não tiver o seu mac cadastrado, mas esse não é o propósito desse artigo.

2- Automática: Com esta configuração o cliente que solicitar dados do servidor DHCP, receberá por sua vez, um IP permanente que está cadastrado na faixa do servidor DHCP. Aqui não existe qualquer associação de MAC com IP.

3- Dinâmica: O cliente durante o boot requisita oservidor DHCP que"empresta" por um tempo determinado o uso de um endereço IP disponível dentro de uma faixa de IP's. Ao expirar o prazo, o cliente pode requisitar novamente outro IP.

Tipos de Alocação

O servidor DHCP oferece três tipos de alocação de IP's, dos quais podem ser:

1- Manual: Aqui o trabalho dever ser feito, como o próprio nome já diz, de forma manual .No servidor DHCP deverá ser colocado o MAC do respectivo cliente, mais o IP que ele deverá receber,. Lembrando que somente os mac's cadastrados receberão configurações do servidor DHCP.

2- Automática: Com esta configuração o cliente que solicitar dados do servidor DHCP, receberá por sua vez, um IP permanente que está cadastrado na faixa do servidor DHCP. Aqui não existe qualquer associação de MAC com IP.

3- Dinâmica: O cliente durante o boot requisita oservidor DHCP que"empresta" por um tempo determinado o uso de um endereço IP disponível dentro de uma faixa de IP's. Ao expirar o prazo, o cliente pode requisitar novamente outro IP.

Mas como isso funciona ?

O funcionamento do DHCP é bem interessante, quando você liga sua maquina ( cliente) , ela ainda não sabe quem ela é dentro da rede, não sabe também, quem é o servidor DHCP, para isso:

1° - Ela manda um pacote UDP em broadcast (que é direcionado para todas as maquinas da rede) "255.255.255.255" do tipo DHCPDISCOVER, que então é transmitido para todas as maquinas da rede.

2° - O servidor DHCP por sua vez, ao receber um pacote DHCPDISCOVER, irá responder usando DHCP OFFER.

3° - O Cliente recebe o DHCP OFFER e então solicita um lease (tempo de uso de determinado IP, como se fosse fazer um aluguel de IP) com um pacote DHCP REQUEST.

4° - O DHCP ao receber o DHCP REQUEST e envia o pacote DHCP ACK (acknowledgement do Inglês, reconhecimento) com o valor do lease.

5° - Se por acaso o tempo de lease for baixo e o cliente ainda estiver usando o IP quando o tempo acabar, o cliente então solicita que o tempo de lease seja estendido.

6° - O servidor DHCP envia novamente para o cliente um ACK com o prolongamento do tempo de lease.

1° - Ela manda um pacote UDP em broadcast (que é direcionado para todas as maquinas da rede) "255.255.255.255" do tipo DHCPDISCOVER, que então é transmitido para todas as maquinas da rede.

2° - O servidor DHCP por sua vez, ao receber um pacote DHCPDISCOVER, irá responder usando DHCP OFFER.

3° - O Cliente recebe o DHCP OFFER e então solicita um lease (tempo de uso de determinado IP, como se fosse fazer um aluguel de IP) com um pacote DHCP REQUEST.

4° - O DHCP ao receber o DHCP REQUEST e envia o pacote DHCP ACK (acknowledgement do Inglês, reconhecimento) com o valor do lease.

5° - Se por acaso o tempo de lease for baixo e o cliente ainda estiver usando o IP quando o tempo acabar, o cliente então solicita que o tempo de lease seja estendido.

6° - O servidor DHCP envia novamente para o cliente um ACK com o prolongamento do tempo de lease.

Confira as etapas citadas acima na imagem a seguir:

Tipos de pacotes

DHCPDISCOVER

IP: ID = 0x0; Proto = UDP; Len: 328

IP: Version = 4 (0x4)

IP: Header Length = 20 (0x14)

IP: Service Type = 0 (0x0)

IP: Precedence = Routine

IP: ...0.... = Normal Delay

IP: ....0... = Normal Throughput

IP: .....0.. = Normal Reliability

IP: Total Length = 328 (0x148)

IP: Identification = 0 (0x0)

IP: Flags Summary = 0 (0x0)

IP: .......0 = Last fragment in datagram

IP: ......0. = May fragment datagram if necessary

IP: Fragment Offset = 0 (0x0) bytes

IP: Time to Live = 128 (0x80)

IP: Protocol = UDP - User Datagram

IP: Checksum = 0x39A6

IP: Source Address = 0.0.0.0 - Origem

IP: Destination Address = 255.255.255.255 - Destino

IP: Data: Number of data bytes remaining = 308 (0x0134)

DHCP: Discover (xid=21274A1D)

DHCP: Op Code (op) = 1 (0x1)

DHCP: Hardware Type (htype) = 1 (0x1) 10Mb Ethernet

DHCP: Hardware Address Length (hlen) = 6 (0x6)

DHCP: Hops (hops) = 0 (0x0)

DHCP: Transaction ID (xid) = 556223005 (0x21274A1D)

DHCP: Seconds (secs) = 0 (0x0)

DHCP: Flags (flags) = 0 (0x0)

DHCP: 0............... = No Broadcast

DHCP: Client IP Address (ciaddr) = 0.0.0.0

DHCP: Your IP Address (yiaddr) = 0.0.0.0

DHCP: Server IP Address (siaddr) = 0.0.0.0

DHCP: Relay IP Address (giaddr) = 0.0.0.0

DHCP: Client Ethernet Address (chaddr) = 08002B2ED85E

DHCP: Server Host Name (sname) =

DHCP: Boot File Name (file) =

DHCP: Magic Cookie = [OK]

DHCP: Option Field (options)

DHCP: DHCP Message Type =

DHCP Discover

DHCP: Client-identifier = (Type: 1) 08 00 2b 2e d8 5e

DHCP: Host Name = JUMBO-WS

DHCP: Parameter Request List = (Length: 7) 01 0f 03 2c 2e 2f 06

DHCP: End of this option field

DHCPOFFER

IP: ID = 0x3C30; Proto = UDP; Len: 328

IP: Version = 4 (0x4)

IP: Header Length = 20 (0x14)

IP: Service Type = 0 (0x0)

IP: Precedence = Routine

IP: ...0.... = Normal Delay

IP: ....0... = Normal Throughput

IP: .....0.. = Normal Reliability

IP: Total Length = 328 (0x148)

IP: Identification = 15408 (0x3C30)

IP: Flags Summary = 0 (0x0)

IP: .......0 = Last fragment in datagram

IP: ......0. = May fragment datagram if necessary

IP: Fragment Offset = 0 (0x0) bytes

IP: Time to Live = 128 (0x80)

IP: Protocol = UDP - User Datagram

IP: Checksum = 0x2FA8

IP: Source Address = 157.54.48.151 - IP Do SERVER DHCP

IP: Destination Address = 255.255.255.255 - Destino

IP: Data: Number of data bytes remaining = 308 (0x0134)

DHCP: Offer (xid=21274A1D)

DHCP: Op Code (op) = 2 (0x2)

DHCP: Hardware Type (htype) = 1 (0x1) 10Mb Ethernet

DHCP: Hardware Address Length (hlen) = 6 (0x6)

DHCP: Hops (hops) = 0 (0x0)

DHCP: Transaction ID (xid) = 556223005 (0x21274A1D)

DHCP: Seconds (secs) = 0 (0x0)

DHCP: Flags (flags) = 0 (0x0)

DHCP: 0............... = No Broadcast

DHCP: Client IP Address (ciaddr) = 0.0.0.0

DHCP: Your IP Address (yiaddr) = 157.54.50.5 - IP que está sendo oferecido

DHCP: Server IP Address (siaddr) = 0.0.0.0

DHCP: Relay IP Address (giaddr) = 0.0.0.0

DHCP: Client Ethernet Address (chaddr) = 08002B2ED85E

DHCP: Server Host Name (sname) =

DHCP: Boot File Name (file) =

DHCP: Magic Cookie = [OK]

DHCP: Option Field (options)

DHCP: DHCP Message Type =

DHCP Offer

DHCP: Subnet Mask = 255.255.240.0

DHCP: Renewal Time Value (T1) = 8 Days, 0:00:00

DHCP: Rebinding Time Value (T2) = 14 Days, 0:00:00

DHCP: IP Address Lease Time = 16 Days, 0:00:00

DHCP: Server Identifier = 157.54.48.151

DHCP: Router = 157.54.48.1

DHCP: NetBIOS Name Service = 157.54.16.154

DHCP: NetBIOS Node Type = (Length: 1) 04

DHCP: End of this option field

DHCPREQUEST

IP: ID = 0x100; Proto = UDP; Len: 328

IP: Version = 4 (0x4)

IP: Header Length = 20 (0x14)

IP: Service Type = 0 (0x0)

IP: Precedence = Routine

IP: ...0.... = Normal Delay

IP: ....0... = Normal Throughput

IP: .....0.. = Normal Reliability

IP: Total Length = 328 (0x148)

IP: Identification = 256 (0x100)

IP: Flags Summary = 0 (0x0)

IP: .......0 = Last fragment in datagram

IP: ......0. = May fragment datagram if necessary

IP: Fragment Offset = 0 (0x0) bytes

IP: Time to Live = 128 (0x80)

IP: Protocol = UDP - User Datagram

IP: Checksum = 0x38A6

IP: Source Address = 0.0.0.0

IP: Destination Address = 255.255.255.255

IP: Data: Number of data bytes remaining = 308 (0x0134)

DHCP: Request (xid=21274A1D)

DHCP: Op Code (op) = 1 (0x1)

DHCP: Hardware Type (htype) = 1 (0x1) 10Mb Ethernet

DHCP: Hardware Address Length (hlen) = 6 (0x6)

DHCP: Hops (hops) = 0 (0x0)

DHCP: Transaction ID (xid) = 556223005 (0x21274A1D)

DHCP: Seconds (secs) = 0 (0x0)

DHCP: Flags (flags) = 0 (0x0)

DHCP: 0............... = No Broadcast

DHCP: Client IP Address (ciaddr) = 0.0.0.0

DHCP: Your IP Address (yiaddr) = 0.0.0.0

DHCP: Server IP Address (siaddr) = 0.0.0.0

DHCP: Relay IP Address (giaddr) = 0.0.0.0

DHCP: Client Ethernet Address (chaddr) = 08002B2ED85E

DHCP: Server Host Name (sname) =

DHCP: Boot File Name (file) =

DHCP: Magic Cookie = [OK]

DHCP: Option Field (options)

DHCP: DHCP Message Type =

DHCP Request

DHCP: Client-identifier = (Type: 1) 08 00 2b 2e d8 5e

DHCP: Requested Address = 157.54.50.5

DHCP: Server Identifier = 157.54.48.151

DHCP: Host Name = JUMBO-WS

DHCP: Parameter Request List = (Length: 7) 01 0f 03 2c 2e 2f 06

DHCP: End of this option field

DHCPACK

IP: ID = 0x3D30; Proto = UDP; Len: 328

IP: Version = 4 (0x4)

IP: Header Length = 20 (0x14)

IP: Service Type = 0 (0x0)

IP: Precedence = Routine

IP: ...0.... = Normal Delay

IP: ....0... = Normal Throughput

IP: .....0.. = Normal Reliability

IP: Total Length = 328 (0x148)

IP: Identification = 15664 (0x3D30)

IP: Flags Summary = 0 (0x0)

IP: .......0 = Last fragment in datagram

IP: ......0. = May fragment datagram if necessary

IP: Fragment Offset = 0 (0x0) bytes

IP: Time to Live = 128 (0x80)

IP: Protocol = UDP - User Datagram

IP: Checksum = 0x2EA8

IP: Source Address = 157.54.48.151

IP: Destination Address = 255.255.255.255

IP: Data: Number of data bytes remaining = 308 (0x0134)

DHCP: ACK (xid=21274A1D)

DHCP: Op Code (op) = 2 (0x2)

DHCP: Hardware Type (htype) = 1 (0x1) 10Mb Ethernet

DHCP: Hardware Address Length (hlen) = 6 (0x6)

DHCP: Hops (hops) = 0 (0x0)

DHCP: Transaction ID (xid) = 556223005 (0x21274A1D)

DHCP: Seconds (secs) = 0 (0x0)

DHCP: Flags (flags) = 0 (0x0)

DHCP: 0............... = No Broadcast

DHCP: Client IP Address (ciaddr) = 0.0.0.0

DHCP: Your IP Address (yiaddr) = 157.54.50.5

DHCP: Server IP Address (siaddr) = 0.0.0.0

DHCP: Relay IP Address (giaddr) = 0.0.0.0

DHCP: Client Ethernet Address (chaddr) = 08002B2ED85E

DHCP: Server Host Name (sname) =

DHCP: Boot File Name (file) =

DHCP: Magic Cookie = [OK]

DHCP: Option Field (options)

DHCP: DHCP Message Type = DHCP ACK

DHCP: Renewal Time Value (T1) = 8 Days, 0:00:00

DHCP: Rebinding Time Value (T2) = 14 Days, 0:00:00

DHCP: IP Address Lease Time = 16 Days, 0:00:00

DHCP: Server Identifier = 157.54.48.151

DHCP: Subnet Mask = 255.255.240.0

DHCP: Router = 157.54.48.1

DHCP: NetBIOS Name Service = 157.54.16.154

DHCP: NetBIOS Node Type = (Length: 1) 04

DHCP: End of this option field

PACOTES DHCP:

- DHCPDISCOVER - É usado para localizar os servidores DHCP's que estão disponíveis na rede.

- DHCPOFFER - Resposta do servidor DHCP a um pacote DHCPDISCOVER, na qual contem os primeiros parametros para concessão do IP.

- DHCPREQUEST -

- DHCPACK - Resposta do servidor na qual contem parametros e o indereço de IP

- DHCPNAK - Resposta que o servidor DHCP envia ao cliente, aqui pode ser que o lease time acabou, ou pode ser que o cliente

- DHCPDECLINE - Cliente avisa ao servidor DHCP que determinado IP já esta sendo utilizado.

- DHCPRELEASE - Cliente libera o endereço de IP

- DHCPINFORM - Cliente solicita os parâmetros de rede locais.

op - Tipo de mensagem

htype - Tipo de endereço de hardware

hlen - Tamanhho do endereço de hardware

hops - Por padrão o cliente define como zero, este campo é usado pelos roteadores.

xid - Aqui a transação é identificada

secs - Tempo em segundos da duração da transação desde o processo de boot.

flags -

ciaddr - Endereço de IP do clioente preenchido usando DHCPREQUEST

yiaddr -

siaddr - Endereço IP do servidor DHCP

giaddr - Enderço IP do relay agent

chaddr - MAC do cliente

sname - Nome do servidor

file - Nome do arquivod e boot

options - Este campo é opcional para parâmetros

Processo de instalação de um servidor DHCP no ubuntu:

--Etapas de instalação obtida da página do help.ubuntu.com--

--Etapas de instalação obtida da página do help.ubuntu.com--

1° : No terminal digite:

sudo apt-get install dhcp3-serverdepois de instalado, vá até os arquivos/etc/dhcp3/dhcpd.confe/etc/default/dhcp3-servere edite-os de acordo com as suas necessidadesDica:Com o pacote instalado, você pode ativar e desativar o serviço usando oscomandos:# /etc/init.d/dhcp3-server start# /etc/init.d/dhcp3-server stop2° Logo após a instalação será mostrado um "erro" que pode ser confuso para você,mas com as etapasmostradas você verá que o processo não é muito difícil, e o que você precisa fazer para contornaresse erro é atribuir um endereço de IP randonômico.As etapas de atribuição de IP randonômico são as seguintes:sudo gedit /etc/dhcp3/dhcpd.conf

# Sample /etc/dhcpd.conf # (add your comments here)

default-lease-time 600;max-lease-time 7200;option subnet-mask 255.255.255.0;option broadcast-address 192.168.1.255;option routers 192.168.1.254;option domain-name-servers 192.168.1.1, 192.168.1.2;option domain-name "mydomain.example";subnet 192.168.1.0 netmask 255.255.255.0 {range 192.168.1.10 192.168.1.100;range 192.168.1.150 192.168.1.200;range 192.168.1.150 192.168.1.200;}

- A configuração acima vai dar ao cliente um IP entre a faixa de 192.168.1.10-192.168.1.100ou 192.168.1.150 192.168.1.200

- Vai liberar também um tempo de 600 segundos para o IP docliente, caso ele não solicite um tempode "lease" específico.

- A linha max-lease-time 7200; diz ao cliente que o tempo máximo para um cliente ficar com umIPserá de 7200 segundos. - A mascara de sub rede a ser usada será 255.255.255.0 ; - 192.168.1.255 IP de broadcast;192.168.1.254 será o gateway

-Os IP's 192.168.1.1 e 192.168.1.2 serão seus servidores de DNS.Outros parametros podem aida serem inclusos no arquivo acima como:- option ip-forwarding off; aqui define se o roteamente está ou não

habilitado.

- option nntp-server 192.168.0.102; Indica o IP do Servidor (relógio) da rede

- option netbios-name-servers 192.168.0.103; Aqui é indicado o servidor de nomes NetBIOS da rede.

www.support.microsoft.com |

www.ppgia.pucpr.br/

Espero que os leitores do blog façam bom proveito desse post, e qualquer duvida e ou possível erro pesso, que seja postado nos comentários.

www.ppgia.pucpr.br/

Este post NÃO pode ser copiado alterado e ou divulgado em outro blog.

Espero que os leitores do blog façam bom proveito desse post, e qualquer duvida e ou possível erro pesso, que seja postado nos comentários.

sábado, 15 de maio de 2010

Viu essa? - Microsoft chama Internet Explorer 6 de leite estragado

Segue a tradução abaixo da imagem:

Então, por que usar um navegador de 9 anos?

Quando o internet explorer 6 foi lançado em 2001, ele oferecia segurança de ponta - para a época.

Desde então, a internet tem evoluido e as características do Internet explorer 6 se tornaram ultrapassadas.

Com o state-of-the-art? recurso de segurançao, o Internet Explorer 8 foi projetado para lidar com o moderno cyber crime diário. De fato, pesquisas provam isso.

Em um estudo da NSS Labs, o Internet Explorer 8 capturou 85% do malware por engenharia social no tempo, se comparado com o Firefox 3, 29%, Safari 4, 29% and Chrome com 17%.

Para manter-se seguro, não use um navegador desatualizado.

Atualize para o Internet Explorer 8 agora.

segunda-feira, 10 de maio de 2010

Protegendo seu sistema contra ataques ARP

Quando você não confia nas outras maquinas da sua rede (que deve ser sempre o caso, porque isso é uma atitude de segurança) você deve se proteger de varios ataques do tipo ARP

Como você sabe o protocolo ARP é usado para (ligar, amarrar, colar) um IP em um mac adress, como você pode ver na "RFC826 para mais detalhes.

Toda vez que você eviar um pacote para um IP, uma resolução ARP será feita ( primeiro, olhando na tabela de ARP cache local, depois se esta não estiver presente, aí então será enviada uam mensagem em Broadcast (

ff:ff:ff:ff:ff:ff) para encontrar o hardware alvo.Todos os ataques ARP tentam enganar a vitima, fazendo pensar que a o IP do computador A esta associado ao mac adress do "atacante".

Então todo pacote que você mandar para o IP A vai ser enviado automaticamente para a maquina atacante

Os ataques do tipo (arp cache poison, ARP spoofing ...) permitem que o atacante snife o trafego, mesmo estando entre switchs, fazendo com que o atacante possa facilmente roubar sessões de outras maquinas, desconectar qualquer host da rede... etc

Ataques ARP são poderosos e simples de serem implementados, e existem também inumeras ferramentas para isso, como arpspoof do pacote dsniff, etc.

No entanto sempre existe uma soluções.

*

Uma delas é usar endereços estaticos na tabela arp dos computadores da sua rede.

Você pode configurar entradas ARP estáticas da seguinte maneira:

arp -s host mac

Configurando entradas estáticas para cada host importante na sua rede, você vai assegurar que ninguém vai criar ou modificar as entradas ARP desses computadores ( lembrando que entradas estáticas não expiram e não podem ser modificadas), por isso, mensagens do tipo ARP replies vão ser ignoradas.

*

Outra dica importante é usar o ARPwatch para fazer o controle das tabelas, este esta disponível para linux e windows.

*

sexta-feira, 30 de abril de 2010

sexta-feira, 16 de abril de 2010

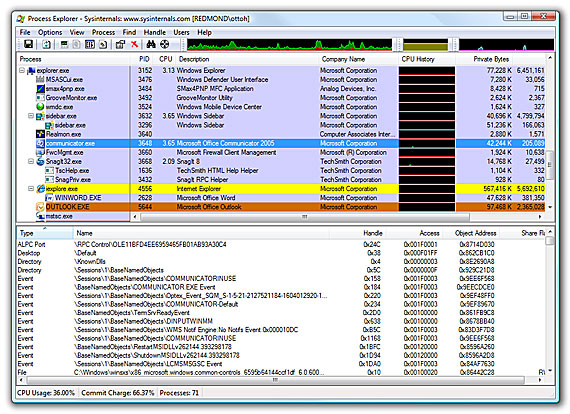

Interapp Control -> Saiba como como desativar o processo

Pessoal, essa dica é mais uma do tipo "utilidade publica", não é relacionada a linux como os demais artigos e dicas postados aqui no how2ubuntu, mas sem sombra de duvidas, vaia judar muita gente.

Pessoal, essa dica é mais uma do tipo "utilidade publica", não é relacionada a linux como os demais artigos e dicas postados aqui no how2ubuntu, mas sem sombra de duvidas, vaia judar muita gente.Você trabalha em uma empresa onde o software Interapp Control está instalado e assim, bloqueando youtube, orkut, e demais sites?

Uma rápida pesquisa na internet mostra vários usuário pedindo como desativar o software, muitos ensinando como desinstalar o programa, outros dizendo que é só apagar o arquivo C:\Arquivos de programas\qubnfe\qubnfe.exe .

Bom, mas se você trabalha em uma empresa, uma coisa qu você não poderá fazer é sair por aí desinstalando softwares.

Você já tentou desinstalar o Interapp Control?

Quando você tenta desinstalar o programa uma senha é solicitada, como você não sabe e não é o administrador da rede, essa hipótese esta descartada. (FAIL) .( Lembrando que um software do tipo que "force" a desinstalação resolveria o problema).

Outra opção é de tentar "killar" o processo, mas ao fazer isso pelo gereciador de tarefas do windows -> processos, ao tentar killar o processo a mesma senha é solicitada. (FAIL)

O que você pode tentar também é utilizar um proxy para acessar o site bloqueado, utilizando "url decode" ou "site decode"

Resolução do problema.

Baixe o programa Process Explorer, rode ele procure pelo processo chamado qubnfe.exe , selecione e dê um kill process.

Pronto, programa vai ser fechado, você não precisou desinstalar nada, e tem todos os sites da web para navegar sem nenhuma restrição.

terça-feira, 13 de abril de 2010

quarta-feira, 7 de abril de 2010

WGET for WINDOWS

O wget pode ser usado também por aqueles que usam o sistema operacional WINDOWS, para isso basta baixar o programa, e chamá-lô no prompt de comando.

Não testei o programa aqui, mas pelo que pude ver, o programa tem várias opções do wget for linux, como -c -i .

Integridade do arquivo>

Não testei o programa aqui, mas pelo que pude ver, o programa tem várias opções do wget for linux, como -c -i .

Passwords

wget http://username:password@www.example.net/somedir/somefilewget ftp://username:password@ftp.example.net/somedir/somefileIntegridade do arquivo>

MD5: bd126a7b59d5d1f97ba89a3e71425731

SHA1: 457b1cd985ed07baffd8c66ff40e9c1b6da93753

terça-feira, 30 de março de 2010

DNS Cache Poisoning

Website Source: 1 - 2

Website Source: 1 - 2Keep in mind, it is easy to tell if you are vulnerable. You can perform a simple DNS lookup in order to see if you are vulnerable:

dig @dnsserver porttest.dns-oarc.net in txt or go to Dan's site (está off) and run his "Check My DNS" script. The dig command will tell you if your system is "GOOD" or "POOR". Dan's system tells you if you are vulnerable or not.

Comando:Resposta:

nishv@nishv.com [~]# dig +short @4.2.2.2 porttest.dns-oarc.net txtporttest.y.x.w.v.u.t.s.r.q.p.o.n.m.l.k.j.i.h.g.f.e.d.c.b.a.pt.dns-oarc.net.

"209.244.4.25 is GOOD: 26 queries in 1.9 seconds from 26 ports with std dev 3880"If you don’t get GREAT or GOOD and gets something like POOR, you should immediately stop using it.

If you manage that DNS server, patch it or decommission it!

domingo, 28 de março de 2010

How2Ubuntu -Choose DNS 1.0

#!/bin/bash

# Choose DNS

clear

set -e

Principal() {

echo "How2Ubuntu DNS Choose 1.0 - Last modify 28.03.10- by charlespito "

echo "------------------------------------------"

echo "Opções:"

echo

echo "1. dns do google (8.8.8.8)"

echo "2. dns da BrTurbo (200.199.201.23)"

echo "3. dns do Uol (200.221.11.100)"

echo "4. dns do Open DNS (208.67.222.222 - 208.67.220.220)"

echo "5. Sair"

echo

echo -n "Digite sua opcão: "

read opcao

case $opcao in

1) dnsgoogle ;;

2) dnsbrturbo ;;

3) dnsuol ;;

4) dns_opendns ;;

5) exit ;;

*) "Opção desconhecida." ; echo ; Principal ;;

esac

}

dnsgoogle() {

echo "GOOGLE DNS =>"

sudo chmod 777 /etc/resolv.conf

echo "nameserver 8.8.8.8" > /etc/resolv.conf

sudo chmod 644 /etc/resolv.conf

sudo /etc/init.d/networking stop

sleep 6

sudo /etc/init.d/networking start

clear

echo "Operação realizada com sucesso."

}

dnsbrturbo() {

echo "BRTURBO DNS =>"

sudo chmod 777 /etc/resolv.conf

echo "nameserver 200.199.201.23" > /etc/resolv.conf

echo "nameserver 200.199.201.24" >> /etc/resolv.conf

sudo chmod 644 /etc/resolv.conf

sudo /etc/init.d/networking stop

sleep 6

sudo /etc/init.d/networking start

clear

echo "Operação realizada com sucesso."

}

dnsuol() {

echo "UOL DNS =>"

sudo chmod 777 /etc/resolv.conf

echo "nameserver 200.221.11.100" > /etc/resolv.conf

sudo chmod 644 /etc/resolv.conf

sudo /etc/init.d/networking stop

sleep 6

sudo /etc/init.d/networking start

clear

echo "Operação realizada com sucesso."

}

dns_opendns() {

echo "OPENDNS DNS =>"

sudo chmod 777 /etc/resolv.conf

echo "nameserver 208.67.222.222" > /etc/resolv.conf

echo "nameserver 208.67.220.220" >> /etc/resolv.conf

sudo chmod 644 /etc/resolv.conf

sudo /etc/init.d/networking stop

sleep 6

sudo /etc/init.d/networking start

clear

echo "Operação realizada com sucesso."

}

Principal

Assinar:

Postagens (Atom)